A sexta-feira, 112 de Maio de 2017, irá entrar para a História da segurança digital como o dia de uma colisão de incidentes que culminaram na mais devastadora operação de ransomware até então.

Como em um filme-catástrofe, a praga se espalhou por 99 países diferentes, derrubou servidores, afetou vidas e poderia ter sido evitada se as autoridades competentes, administradores e usuários não tivessem todos falhado ao mesmo tempo.

O que aconteceu?

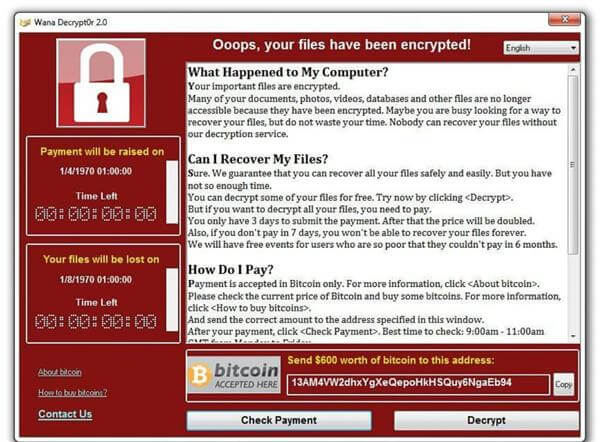

Inicialmente, pela manhã, alguns terminais do sistema de saúde pública do Reino Unido ficaram inacessíveis e exibiram a típica mensagem de sequestro de dados de um ransomware. Algum funcionário, de alguma forma, clicou em um arquivo anexo malicioso e libertou a ameaça, que encripta dados nas máquinas afetadas e cobra uma quantia em dinheiro pela liberação da chave de descriptografia.

Não era um acontecimento inédito, com ataques similares sendo executados no passado contra hospitais nos Estados Unidos e na Alemanha, assim como o serviço de transporte público na cidade norte-americana de San Francisco no final do ano passado. Em todos os casos, as vítimas tinham sido atingidas como um dano colateral de uma campanha de e-mails falsos disparados para todos os lados. Vítimas anônimas não ganham manchetes, mas quando uma organização desse vulto é atingida por acaso, vira notícia.

Entretanto, na mesma manhã, uma ação idêntica derrubou parcialmente a rede interna da Telefônica, na Espanha, um dos maiores grupos de telecomunicações do mundo. Em computadores ligados na rede, era exibida a mesma tela, a mesma mensagem, o mesmo pedido de resgate.

Para surpresa de muitos, a ameaça se propagava a uma velocidade jamais vista antes. Na Rússia, 1% de todas as máquinas que fazem parte do Ministério do Interior, responsável pela administração das forças policiais e de segurança interna do país, foi afetada antes dos administradores frearem sua expansão. Nos Estados Unidos, redes da Fedex, a maior empresa de entregas do planeta, eram derrubadas pelo mesmo ransomware.

No final do dia, nada menos que empresas e organizações governamentais de 99 países em todos os continentes haviam sido atingidas e o pânico se alastrou. No Brasil, há relatos de pelo menos um call center atingido pelo ataque, enquanto funcionários da Vivo, da Petrobrás, do Tribunal de Justiça de São Paulo e da Previdência Social foram orientados a não ligarem os computadores na sexta-feira.

Não podia ser coincidência. E não era. Um grupo não identificado, agindo aparentemente por motivações puramente financeiras, havia desferido o mais contundente ataque de ransomware jamais visto. Na descrição de Rohyt Belani, CEO da empresa especializada em segurança de email PhishMe, “isso é quase como a bomba atômica dos ransomware”.

A culpa é de quem?

Para entender a natureza desse ataque, é preciso voltar um pouco no tempo, porque sua origem está envolta em lendas jamais confirmadas oficialmente, mas corroboradas por quem trabalha na área de segurança digital.

Vazamentos recentes expuseram uma realidade que muitos apenas imaginavam: na era do ciberespaço, era claro que os serviços de Inteligência e Espionagem das grandes potências desenvolveriam ferramentas para penetrar em sistemas rivais e monitorar o fluxo de dados. A maioria destas ferramentas explora vulnerabilidades não documentadas de produtos e soluções populares no mercado. O que acontece é que a agência estatal descobre (ou paga um preço elevado para quem descobre) a brecha de segurança e a guarda para si como um segredo militar, não comunicando nem o fabricante e muito menos o consumidor.

Uma destas ferramentas, batizada de Eternal Blue, explorava uma fraqueza da plataforma Windows para se propagar, permitindo a contaminação e a instalação de qualquer malware ou execução de código nas máquinas desejadas. A ferramenta pertencia à NSA, a Agência Nacional de Segurança dos Estados Unidos, que não nega nem confirma sua existência.

Quando dizemos “pertencia”, isso quer dizer que foi furtada de seus servidores, juntamente com uma quantidade também desconhecida de armas eletrônicas semelhantes, ferramentas, vulnerabilidades e exploits que seriam utilizados em operações de espionagem.

Esse “desvio de função” tampouco é uma novidade, vide o Stuxnet, inicialmente desenvolvido quase sete anos atrás para monitorar o crescimento do programa nuclear do Irã, mas cujo código terminou no mercado negro e foi empregado em operações hackers sem qualquer vínculo politico e com consequências desastrosas.

O Eternal Blue , assim como um lote imenso da NSA, parou nas mãos de um grupo chamado Shadow Brokers, que tentou leiloar o fruto do seu roubo para quem pagasse mais alto. O leilão não deu certo e o coletivo hacker começou a soltar as ferramentas de espionagem na internet para quem quisesse estuda-las. Ou usá-las.

Tão logo a vulnerabilidade foi revelada, a Microsoft confirmou que o problema já havia sido sanado nas versões suportadas do Windows desde um mês antes. Coincidência? Ao contrário de outras falhas de segurança, nesse caso a empresa não deu qualquer crédito para o autor da descoberta, que havia permanecido oculta por anos. Teria sido a própria NSA, ciente do furto? Teria sido o Shadow Brokers, em um gesto de cortesia e responsabilidade? Jamais saberemos.

Então, temos aqui uma tragédia anunciada: uma ferramenta que nunca deveria ter existido, que todos sabiam que poderia ter caído em mãos erradas desde o ano passado, que foi vazada de maneira leviana e, ainda assim, já tinha correção disponível há meses.

E afetou 99 países, com uma estimativa de mais de 126 mil máquinas comprometidas.

O ransomware utilizado no ataque da sexta-feira fatídica ganhou o nome de Wanna Decryptor ou WannaCrypt e era uma variação nunca vista do conhecido WannaCry. Sua diferença? Utilizava a mesma vulnerabilidade explorada pelo Eternal Blue para se propagar por sistemas.

Para desespero das empresas de antivírus, o WannaCrypt fez sua primeira aparição não em um incidente isolado, mas em uma campanha simultânea a nível global. Quando sua assinatura foi adicionada aos programas de segurança, já era tarde demais na maioria dos casos. A confiança em uma solução reativa não deu conta da velocidade e agressividade do novo vírus.

Os cibercriminosos apostaram também na letargia dos administradores de sistemas em implementar a correção que já tinha dois meses de idade. Em muitas empresas, plataformas legadas ou mal estruturadas simplesmente não podiam aplicar a atualização ou utilizavam sistemas operacionais que não possuem mais suporte e ficaram expostas. Em outros casos, houve negligência.

Então, de quem é a culpa? Da NSA? Do Shadow Brokers? Dos fabricantes de antivírus? Dos usuários e administradores? A resposta talvez seja: de todos eles. WannaCrypt foi o exemplo perfeito de como uma conjunção de fatores pode ter implicações colossais.

E o futuro?

Os danos gerados nessa sexta-feira talvez nunca sejam mensurados. Empresas e organizações pagam para ter seus dados desbloqueados e ajudam a sustentar uma indústria sombria, ou porque não possuem cópias de segurança ou porque o preço do resgate é inferior ao impacto da interrupção dos serviços. Os criadores do WannaCrypt ainda tomaram o cuidado de criar uma ameaça “econômica”: por apenas US$300, uma fração do que é cobrado por ransomwares similares, a vítima poderia voltar a ter acesso a seus arquivos e sistemas.

Mas e o custo de se transferir um paciente de um hospital para o outro? De adiar cirurgias? De interromper um sistema de telefonia que pode ser utilizado em emergências? Para os cibercriminosos envolvidos, nada disso importa e quem pode realmente julgar aqueles que escolhem pelo pagamento do resgate? No segundo dia da epidemia, o malware afetou escolas na China, a linha de produção da multinacional Renault e derrubou hospitais na Indonésia.

Os autores, os verdadeiros culpados pelo WannaCrypt, podem permanecer ocultos para sempre. E, na hipótese improvável de serem identificados e levados à Justiça, há uma legião de criminosos com a mesma capacidade e os mesmos interesses preparando o próximo grande ataque.

E esse ataque virá.

Para Chris Camacho, chefe estrategista da empresa de segurança Flashpoint, “quando as pessoas me perguntar o que tira meu sono de noite, é isso”. Em seu desabafo, ele alerta que enquanto as empresas não fecharem as brechas de segurança que já foram corrigidas, elas continuarão sendo atingidas. Da próxima vez, talvez não seja por um ransomware, mas por um vírus que furte dados. Ou os destrua, sem aviso, sem negociação.

Lá fora, ainda há muitas ferramentas da NSA e de outras agências de Inteligência que não conhecemos, ferramentas que o Shadow Brokers não liberou, vulnerabilidades que ainda não foram corrigidas, vulnerabilidades que foram corrigidas, mas não foram implementadas.

Reunidos na Itália para uma conferência, os líderes das sete maiores economias mundiais, o G7, suspenderam sua agenda para debater a questão e forjar um acordo às pressas, para melhorar a colaboração entre suas forças de prevenção. “Reconhecemos que ataques cibernéticos representam uma ameaça cada vez maior para nossas economias e políticas econômicas abrangentes são necessárias”, afirma o documento assinado por Estados Unidos, Canadá, Japão, França, Alemanha, Itália e Reino Unido.

Mas será suficiente? Rohyt Belani, que chamou o WannaCrypt de “bomba atômica” dos ransomware, teme que tudo isso que nós vimos na sexta-feira seja apenas “um sinal das coisas que virão”.