Eram sete da manhã na Costa Leste dos Estados Unidos, o Sol tinha acabado de se levantar do horizonte e administradores de segurança estavam se preparando ainda para tomar o primeiro café do dia. Não deu tempo: a internet, ela havia caído.

Não na rede . Não no prédio. Não no bairro. Mas em boa parte do país e diversas partes do mundo. Naquele exato momento, a internet havia sofrido a primeira de três ondas de um dos maiores ataques da História, que derrubaria muitos dos maiores serviços online no mundo todo: Skype, PayPal, GitHub, Reddit, Spotify, a lista é vasta.

Foi um ataque profetizado e, ainda assim inevitável. Durante quase doze horas, uma tropa de administradores tentou todos os procedimentos do manual e todos os truques de anos de prática para mitigar um bombardeio DDoS jamais visto. Ao final do dia, tudo voltou ao normal. A pergunta que ficou é: “até quando?”.

Mas, o que realmente aconteceu?

Na sexta-feira fatídica, o servidor de DNS da Dyn, um dos maiores e mais importantes do mundo, foi alvo de um ataque DDoS, muito provavelmente executado com a ajuda de dispositivos de Internet das Coisas.

Não entendeu nada? Bem, digamos que um servidor DNS é uma parte vital da internet. Se a internet é um largo volume de computadores interconectados, como o seu navegador sabe exatamente em que direção ir quando você digita um endereço da web? Como ele sabe de qual servidor ele irá requisitar as páginas, as imagens e tudo mais que você está solicitando? Para isso, é necessário um imenso “catálogo de endereços” que associa um endereço web (codigofonte.com.br, por exemplo), com um endereço IP (uma sequência de números que identifica um computador na rede, no caso, na Grande Rede…). Esse “catálogo” é o servidor DNS (ou Domain Name Server, “servidor de nome de domínio”). Já pensou o que seria se você apagasse todos os contatos do seu celular? Ou do seu email? É desse jeito que a internet fica quando um DNS para de funcionar. Perdida.

Felizmente, a estrutura de DNS é redundante, ou seja, diferentes servidores de DNS armazenam as mesmas informações. Redundância é uma das características da própria internet, que foi projetada desde o berço justamente para sobreviver a uma hecatombe nuclear. Então, não será meia dúzia de hackers que iria derrubá-la, certo? Bem, não é exatamente assim…

Determinados serviços dependem diretamente de determinados servidores DNS. O que explica porque o Spotify e o Soundcloud pararam ou ficaram instáveis na sexta-feira, assim como a API do Twitter, enquanto Apple Music ou os serviços do Google continuaram funcionando normalmente (o que também é uma das explicações porque o Google tem seus próprios servidores DNS). Então, mesmo que você utilizasse um servidor DNS alternativo no seu navegador, você ainda encontraria dificuldades para acessar alguns sites e serviços, porque eles dependem da Dyn ou dependem de algum outro serviço que depende da Dyn.

Mas, se a Dyn é tão importante assim, eles não deviam estar preparados para incidentes? Sim. Estamos falando aqui de um servidor de DNS. E dos grandes. Ou seja, ele foi configurado para suportar um volume colossal de consultas por hora, muito mais do que qualquer servidor convencional. Entretanto, mesmo o “colossal” tem limites. Era apenas uma questão de descobrir que limite era esse, algo que interesses obscuros vem pesquisando há meses. Ou seja, alguém, ainda não identificado, conseguiu ultrapassar o colossal e enviou um volume extra de requisições falsas tão grande que o servidor não aguentou a carga, ficou lento e travou. É o chamado DDoS (Distributed Denial of Service, ou “negação de serviço distribuída”).

Os administradores da Dyn contra atacaram com todas as defesas que tinham, mas outras duas ofensivas vieram em seguida. “É um ataque muito inteligente”, confessou Kyle York, Chefe Estratégico da Dyn em uma coletiva de imprensa no calor da batalha. “Nós começamos a mitigar, eles reagem. Continua acontecendo todo o tempo. Nós estamos aprendendo, entretanto”. Até que os atacantes desistiram, no início da noite.

Legião Cibernética

A escala da operação chamou a atenção das autoridades norte-americanas. Josh Earnest, Secretário de Imprensa da Casa Branca revelou que o Departamento de Segurança Nacional estava “monitorando a situação”. Porém, até aquele momento, “não havia nenhuma informação sobre quem pode ser o responsável por essa atividade maliciosa”. Segundo a agência de notícias Reuters, o FBI também está no caso. Para Markus Jakobsson, cientista chefe da empresa de segurança Agari, “isso não é um trabalho rápido, isso é algo que provavelmente foi orquestrado por semanas, se não por meses, por pessoas realmente competentes”.

Mas os especialistas de segurança são unânimes em afirmar: a culpa é da torradeira. E da geladeira. E da câmera de segurança. E do termostato. De cada dispositivo da Internet das Coisas que sai de fábrica com acesso à Grande Rede, mas sem nenhuma proteção séria.

Um desses especialistas atende pelo nome de Brian Krebs e sentiu na pele, ou melhor, no seu servidor, o impressionante peso da fúria dessa nova geração de atacantes. Com mais de uma década de experiência no setor e tendo trabalhado como colunista do jornal The Washington Post, Krebs alertou para os riscos dos dispositivos conectados serem utilizados para iniciar ataques de negação de serviço. Seu alerta soou como um desafio lançado para a escuridão da internet e seu site por muito pouco não foi derrubado por um impressionante fluxo de 665 Gigabits de tráfego por segundo no dia 21 de Setembro.

Seu endereço só não foi derrubado graças à ação rápida da Akamai, empresa contratada por Krebs para cuidar da proteção do seu domínio. Nas palavras dos próprios engenheiros da Akamai, foi um ataque como nunca visto: o recorde anterior defendido por eles atingiu a marca de 363 Gbps e utilizou um método de reflexão que permite que um número menor de pontos de assalto pareça um volume bem maior. No caso do ataque específico contra o site de Krebs, não apenas o volume de solicitações foi muito maior do que o necessário para derrubar a maioria dos servidores, como também cada IP envolvido na operação vinha realmente de um dispositivo diferente. Era a comunidade hacker mandando um recado para o especialista de segurança: “sim, nós controlamos uma legião. Agora, fique quieto”.

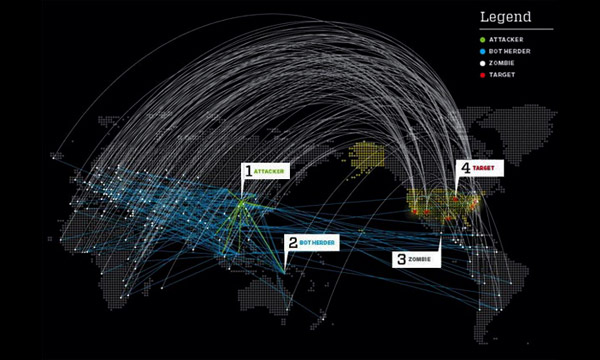

Existem diferentes formas de se concretizar um ataque DDoS. O mais bruto, é claro, é conseguir que uma grande quantidade de dispositivos acesse um endereço ao mesmo tempo. Antigamente, essas façanhas eram possíveis com uma botnet de computadores, máquinas de usuários comuns que clicaram em links que não deviam ou abriram anexos suspeitos de email e instalaram malwares que secretamente colocaram seus sistemas a serviço de um controlador comum. Para um usuário leigo, é impossível perceber se o seu PC está participando de uma operação dessas. De uns anos para cá, os hackers descobriram que podem realizar esse tipo de rede de dispositivos-zumbi com outras “coisas”: a tal Internet das Coisas abriu um mar de possibilidades de recrutamento.

Segundo a consultoria Gartner, mais de 6 bilhões de dispositivos que não são PCs nem smartphones ou tablets estarão conectados à internet até o final deste ano. Em 2020, esse número irá subir para 20 bilhões. No presente momento, a grande maioria deles não tem sistemas de segurança embutidos, o fabricante não se importa, o consumidor tampouco. Basta uma vulnerabilidade descoberta para que toda uma linha de produtos já comercializados seja infectada no dia seguinte, ou porque o dispositivo não tem suporte a atualizações, ou porque o fabricante sequer tem uma equipe de segurança ou porque o usuário não vai alterar a senha padrão de acesso ou mesmo rodar a rotina de atualização. Esses dispositivos estão na mira dos hackers, muitos já foram comprometidos.

A fase de testes e ensaios está perto do fim. A nova guerra eletrônica está em andamento agora e, da próxima vez, o resultado será muito pior do que aquela dor de cabeça da sexta-feira. Muito pior.