Pesquisadores de segurança da ESET descobriram uma campanha viral de monitoramento organizada por hackers russos que empregava a conta de Instagram de Britney Spears em suas operações.

Turla envolvia uma série de malwares focados em comprometer sistemas de autoridades importantes de governos, como diplomatas e secretários, e está na ativa por anos.

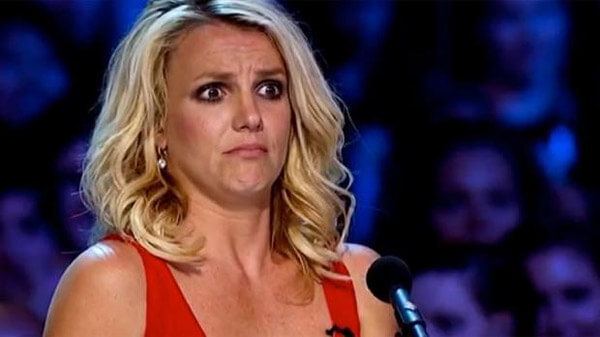

Mas um detalhe que chamou a atenção dos pesquisadores foi o uso da conta de Instagram da cantora pop Britney Spears para camuflar suas atividades. Uma vez contaminado o sistema de sua vítima, um dos malwares instalados precisava se comunicar com sua central de comando e controle (C&C) para receber instruções e baixar módulos infecciosos adicionais.

Entretanto, esse tipo de servidor externo costuma ser o calcanhar de Aquiles de vários ataques, com aconteceu recentemente com o WannaCrypt, freado em sua epidemia por um único especialista de segurança, de apenas 22 anos. Geralmente, analistas de segurança dissecam o código-fonte dos vírus, descobrem a localização do servidor de C&C e o desabilitam, interrompendo a infecção em escala global.

A grosso modo, vem sendo uma solução eficaz e os cibercriminosos desenvolveram métodos para camuflar ou mudar a localização de seus servidores. Já foi descoberto um malware que utilizava o Twitter para receber instruções e os pesquisadores da ESET revelaram agora que um dos componentes do Turla monitorava comentários em fotos do Instagram de Britney Spears.

Através de mensagens aparentemente legítimas, os administradores do malware escondiam a segunda parte da URL encurtada utilizada pelo vírus para alcançar seu servidor de comando e controle. Os comentários eram lidos um a um pelo componente sem a intervenção da vítima, analisando o texto digitado em busca de padrões através de expressões regulares, que eram então decifrados e convertidos na parte que faltava do endereço necessário.

“Atacantes usando mídias sociais para recuperar endereços de C&C estão tornando a vida mais dura para os defensores”, alertou a ESET. “Primeiramente, é difícil distinguir tráfego malicioso para mídias sociais de tráfego legítimo. Segundo, isso oferece aos atacantes mais flexibilidade quando chega a hora de mudar o endereço de C&C assim como de apagar todos os traços dele”, completou a empresa em seu relatório.